CNE

ICT security is geen eenvoudig verhaal

Het omvat vele facetten, zowel technische als persoonlijke. Het is het totaalplaatje van veiligheidsmaatregelen en -disciplines die ervoor moeten zorgen dat uw ICT optimaal wordt beveiligd. Een dure, inspannende en soms irritante bezigheid. Maar wel één die anno nu geen ruimte meer biedt voor compromissen.

Het uitgangspunt van ICT security is Zero Trust: Vertrouw niets en niemand totdat het tegendeel is aangetoond.

Ongeacht waar de aanvraag vandaan komt of welke resource deze gebruikt, leert het Zero Trust-model ons om 'nooit te vertrouwen, altijd te verifiëren'.

Op deze pagina proberen we alle facetten van ICT security aan de orde te stellen en uiteraard laten we ook zien wat wij er mee doen en hoe dat u kan helpen om uw ICT leven zo veilig mogelijk te maken.

We verdelen ICT Security in 4 onderdelen. Zie het menu hieronder voor deze onderdelen.

Beveiligen van apparaten

Devices

Computers en servers

Beveiligen tegen diefstal

Beveiligen van opgeslagen bestanden en andere gegevens

Mail, agenda en adresboek, ook na diefstal

Beveiligen tegen hackers, virussen en malware

Mobiele devices

Laptops/notebooks, en mobiele telefoons

Beveiligen van opgeslagen bestanden en andere gegevens

Mail, agenda en adresboek, ook na diefstal

Beveiligen tegen hackers, virussen en malware

Netwerk en verbindingen

Het implementeren en beveiligen (én updaten!) van routers, firewalls en switches

Het implementeren en beveiligen (én updaten!) van de WiFi infrastructuur

Het toepassen van VPN (Virtual Private Network) verbindingen

Hoe

Als u een SLA heeft met CNE dan beveiligen we uw 'seats' (computers en servers) met:

- Antivirus / Antimalware software

- Monitoring en management software

- Uitlezen en monitoren van resources (CPU, memory, storage)

- Remote control (overnemen van een pc)

- Back-up met onbeperkte retentie voor M365 (+ € 3 maand/seat)

Wanneer u beschikt over Microsoft Business Premium of hoger (E3/E5):

- Microsoft Defender for Endpoints

- Microsoft Intune voor beveiligd uitrollen van applicaties

- Conditional Access

- Alleen toegang als aan alle voorwaarden wordt voldaan bijvoorbeeld:

- Alleen vanaf bepaalde locaties of landen

- Alleen met een VPN verbinding

- Een combinatie van bovenstaande

- Alleen toegang als aan alle voorwaarden wordt voldaan bijvoorbeeld:

Additioneel/buiten SLA

- Disaster Recovery (totale uitval van servers en/of verbindingen)

- Hoe snel bent u weer operationeel

- Wat zijn de (financiële) gevolgen als een recovery lang duurt?

- Op maat gemaakt voorstel

- Hoe snel bent u weer operationeel

Hoe

Als u een SLA heeft met CNE dan beveiligen we uw mobiele 'seats' (laptops en mobiele telefoons) met:

- Antivirus / Antimalware software

- Monitoring en management software

- Uitlezen en monitoren van resources (CPU, memory, storage)

- Remote control (overnemen van een pc)

Wanneer u beschikt over Microsoft Business Premium of hoger (E3/E5):

- Microsoft Defender for Endpoints

- Microsoft Intune voor beveiligd uitrollen van applicaties

- Mobile Device Management

- Voor laptops en mobiele telefoons

- Wipen bij verlies of diefstal

- Bedrijfsdata gescheiden van persoonlijke data

- Versleuteling van bestanden

- Voor laptops en mobiele telefoons

- Conditional Access

- Alleen toegang als aan alle voorwaarden wordt voldaan bijvoorbeeld:

- Alleen vanaf bepaalde locaties of landen

- Alleen met een VPN verbinding

- Een combinatie van bovenstaande

- Alleen toegang als aan alle voorwaarden wordt voldaan bijvoorbeeld:

Hoe

Als u een SLA heeft met CNE dan beveiligen we uw netwerk met:

- Automatisch bijwerken van routers, firewalls en switches

- Monitoren van netwerkverbindingen

Additioneel/buiten SLA

- Zorgen voor een alternatieve verbinding bij uitval

- Router met een data-SIM card

- Meerdere verschillende verbindingen

- bv glasvezel en VDSL

- Virtual Private Networking (VPN) waar nodig (mobiele devices)

Security Baseline

Onze SLA's kunnen worden uitgebreid tot een SASLA (Security And Service Level Agreement). Zie onze SLA pagina voor de details.

Met een SASLA is het inregelen en monitoren van een Security Baseline inbegrepen.

Op basis van een Zero Trust Policy en aangevuld met uw input, rollen we een security-sjabloon uit op al uw afgenomen diensten maar toegespitst op Microsoft 365.

Met een Security Baseline zorgen we voor optimale veiligheid zonder daarbij uw medewerkers en uzelf te vermoeien en te ergeren met overbodige veiligheidsacties.

Cyberaanvallen 2024 in Nederland

Recordpiek cyberaanvallen in Nederland Nederlandse organisaties incasseren in Q3 2024 gemiddeld 865 cyberaanvallen per week, een stijging van 69%

Turbulente tijden, onvoorziene effecten

Nationaal Coördinator Terrorismebestrijding en Veiligheid (NCTV) zegt:

De digitale dreiging voor Nederland is groot en divers. Nederland is doelwit van cyberaanvallen en wordt daarnaast geraakt door cyberaanvallen elders die vervolgens doorwerken binnen het digitale ecosysteem. Ook is een intensivering te zien in de activiteiten én een verbreding van de capaciteiten van statelijke actoren.

Cloud security

Een grote meerderheid van onze klanten (en van Nederlandse organisaties) gebruikt de clouddiensten van Microsoft, bekend onder de naam Microsoft 365. Nederland is vanuit de historie vergroeid met Microsoft producten zoals Word, Excel en Outlook en dus is de keuze voor de aanpalende clouddiensten van Microsoft zeer logisch.

Microsoft 365 kent verschillende varianten, van zeer eenvoudig tot zeer uitgebreid.

Voor het MKB zijn de variaties Business Standard en Business Premium het best passend. Voor hele grote organisaties zijn de E3 en E5 (Enterprise) varianten weer meer voor de hand liggend.

Verschillen

De verschillen tussen Microsoft 365 Business Standard en Business Premium lijken slechts te zitten in de hoeveelheid applicaties die worden geboden, maar er is een zeer groot en veel belangrijker verschil tussen deze 2 varianten en dat verschil is security!

↓ Dit zitalleenin Microsoft Business Premium ↓

Microsoft Intune kan worden ingezet om applicaties uit te rollen op de computers van de gebruikers.

De grote (security-) winst is dat gebruikers geen 'administrator' rechten nodig hebben op hun computer om de installatie uit te voeren en dus ook niet zelf applicaties kunnen installeren (en dus ook geen malware!)

Met Mobile Device Management worden alle mobiele devices, zoals laptops en mobiele telefoons optimaal beveiligd.

De zakelijke data en applicaties kunnen alleen worden benaderd met authenticatie.

De persoonlijke en zakelijke data wordt strikt van elkaar gescheiden.

De mobiele devices kunnen bij diefstal of verlies op afstand worden 'gewiped'.

Defender for Endpoint maakt gebruik van een grote set aan data en sensoren om uw computer en/of mobiele device optimaal te beschermen tegen virussen, malware, hackpogingen en andere veilgheidsrisico's.

Microsoft Defender for Endpoint wordt centraal beheerd door het Intune platform.

Conditional Access (voorwaardelijke toegang) is de basis van het Zero Trust principe. De gebruiker krijgt pas toegang tot de gegevens die hij.zij nodig heeft nadat aan de voorwaarden (bijvoorbeeld MFA) is voldaan.

Zo is het bijvoorbeeld mogelijk om alleen toegang tot de data te geven vanuit het eigen kantoor en thuis en daarbuiten alleen met een VPN verbinding.

Wat betekent Microsoft Intune voor uw ICT beveiliging

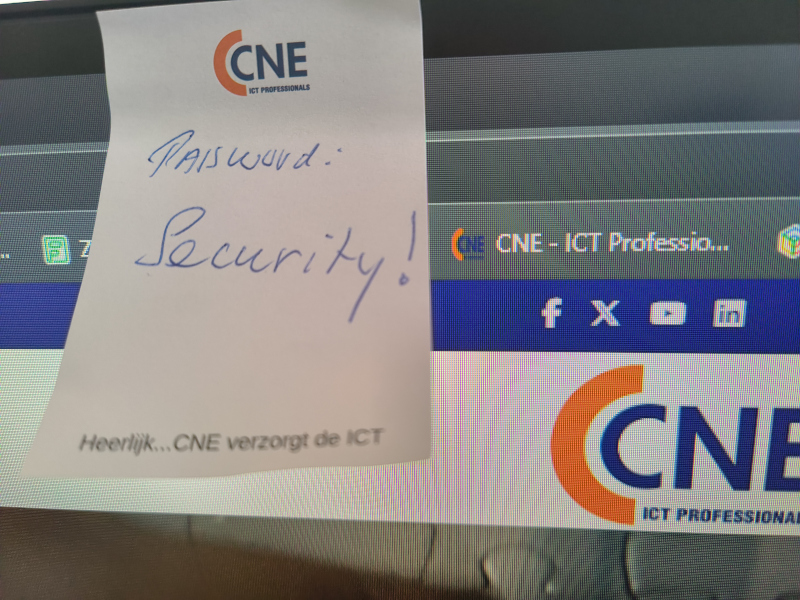

De menselijke kant van ICT beveiliging

We willen u niet persoonlijk beledigen, maar u bent de zwakste schakel in de ICT beveiliging. Ten eerste door de beslissingen die u neemt als het gaat om de graad van de beveiliging maar zeker ook door uw gedrag ten opzichte van beveiliging.

De bottom line is dat iedereen ICT beveiliging moet accepteren als een noodzakelijk en doodgewoon iets. Net zoals u gewend bent om uw deur op slot te doen als u van huis weggaat en uw sleutels mee te nemen, zo moet u het heel gewoon gaan vinden om MFA te gebruiken en om zo nu en dan een wachtwoord in te voeren. En u moet ook bereid zijn om daar de financiële consequenties van te accepteren. Veiligheid is nooit gratis en nooit vrijblijvend.

Met uw acceptatie van de noodzaak en het gebruik van ICT beveiliging staat of valt de ICT beveiliging.

Niets lekkerder dan zonder dure, warme en knellende motorkleding te rijden. Totdat je valt... >>>

Security Awareness

Awareness is het belangrijkste aspect van ICT beveiliging.

In de techniek noemen we het Zero Trust en dat is eigenlijk ook precies wat u en uw medewerkers moeten doen: vertrouw niets en niemand totdat het tegendeel is bewezen.

Zeker geen prettige gedachte. Het liefst zouden we alle deuren openlaten, alle sloten verwijderen en iedereen willen vertrouwen. Dat zou onze maatschappij erg mooi maken.

Maar helaas.. wantrouwen is noodzaak, juist om onze waarden, normen én gegevens optimaal te beschermen.

Wat is MFA

Multi-Factor Authenticatie (MFA) is een beveiligingsmaatregel die meerdere vormen van verificatie vereist om de identiteit van een gebruiker te bevestigen. In plaats van alleen een wachtwoord, moet de gebruiker bijvoorbeeld ook een code invoeren die naar hun telefoon is gestuurd of een vingerafdruk scannen. Dit maakt het veel moeilijker voor onbevoegden om toegang te krijgen tot accounts en systemen.

Multi-Factor Authenticatie (MFA) is cruciaal in IT-beveiliging om verschillende redenen:

-

Verhoogde beveiliging: MFA voegt extra lagen van verificatie toe, waardoor het voor cybercriminelen veel moeilijker wordt om toegang te krijgen tot systemen, zelfs als ze een wachtwoord hebben gestolen.

-

Bescherming tegen phishing en credential stuffing: MFA biedt een sterke verdediging tegen phishing-aanvallen en credential stuffing, omdat het meerdere verificatiefactoren vereist. Zelfs als een aanvaller inloggegevens heeft gestolen, kan hij zonder de tweede verificatiefactor geen toegang krijgen.

-

Compliance met regelgeving: Veel industrieën en regelgeving, zoals de AVG en HIPAA, vereisen MFA om de identiteit en toegang van gebruikers te beschermen. Het implementeren van MFA helpt organisaties om aan deze beveiligingsnormen te voldoen.

-

Verhoogd gebruikersvertrouwen: MFA geeft gebruikers meer vertrouwen in de beveiliging van hun accounts. Ze voelen zich veiliger bij het uitvoeren van transacties of het delen van gevoelige informatie, wetende dat hun accounts goed beschermd zijn.

-

Preventie van datalekken: Door meerdere verificatiefactoren te gebruiken, vermindert MFA het risico op datalekken aanzienlijk. Dit is essentieel voor het beschermen van bedrijfsgegevens en het voorkomen van financiële en reputatieschade.

Door MFA te implementeren, kunnen organisaties hun beveiligingspositie aanzienlijk verbeteren en een veiligere online omgeving creëren voor hun gebruikers.

Bedrijven zijn in toenemende mate verplicht om te zorgen voor adequate cybersecurity, vooral door de invoering van de NIS2-richtlijn. Deze richtlijn, die naar verwachting in Q2 2026 van kracht wordt in Nederland (Cyberbeveiligingswet), stelt strenge eisen aan de beveiliging van systemen en processen tegen cyberaanvallen

De NIS2-richtlijn verplicht organisaties die essentieel of belangrijk zijn voor de maatschappij, zoals gezondheidszorg, transport, ICT, energieaanbieders, en overheidsdiensten, om hun beveiligingsmaatregelen op orde te hebben.

Dit omvat onder andere periodieke risicoanalyses, het hebben van een incident response plan en het waarborgen van bedrijfscontinuïteit.

Daarnaast moeten bedrijven voldoen aan de Algemene Verordening Gegevensbescherming (AVG), die ook eisen stelt aan de beveiliging van persoonsgegevens . Niet voldoen aan deze verplichtingen kan leiden tot boetes en imagoschade.

CNE is al ISO-27001 gecertificeerd en gaat ook de NIS-2 Quality Mark certificering halen (Q1 2026).

Disclaimer

Welke maatregelen er ook genomen worden, ICT security is nooit een 100% garantie dat u nooit gehackt zult of kunt worden. Het is een voortdurende wedloop tussen de daders en de potentiële slachtoffers. Maar uiteraard moeten we het de boeven zo moeilijk mogelijk maken!

De veiligheid en de integriteit van uw data en de continuïteit van uw bedrijfsvoering zijn altijd uw eigen verantwoordelijkheid.

Wij als ICT dienstverlener helpen u natuurlijk zoveel en zo goed als mogelijk om dit te bewerkstelligen en we hebben de taak om u op de ICT-gerelateerde gevaren te wijzen en aan onze kant alle maatregelen te nemen om de risico's te mitigeren, maar de risico's en de aansprakelijkheid bij schade of verlies liggen altijd bij uzelf.

Neem contact op voor meer informatie

CNE ICT Professionals BV

Bedrijvenweg 16

1424 PX De Kwakel

BTW: NL808876272B01

KVK: 33285810 Amsterdam

IBAN: NL18ABNA0561029806

ACM: 943723

ISO: ISC 528